NoName057(16)은 2022년 3월부터 활동하기 시작한 러시아의 핵티비스트 그룹입니다. 이들의 주 목적은 반러시아적 행보를 보이는 대상에 DDoS 공격 을 수행하는 것으로 지난 11월 4일 친러시아 성향의 핵티비스트들인 Cyber Army of Russia Reborn, Alixsec과 함께 국내 주요 정부 기관 웹사이트를 대상으로 DDoS 공격을 수행했다고 주장하였습니다.

이들이 밝힌 공격 대상은 국방부와 환경부, 국가정보자원관리원, 한국도로교 통공단, 서울교통공사, 서울시, 인천시 등 자치단체와 정부부처, 공공기관까지 열 곳이 넘으며, 이중 일부는 홈페이지 접속이 일시적으로 불안정해지는 등의 피해를 입은 곳도 있습니다.

공격이 있기 전 KISA는 러시아-우크라이나 전쟁 등 국제 정세의 변화로 랜섬 웨어와 DDoS 등의 공격을 예방하기 위한 보안강화를 권고하기도 하였습니다.

NoName057(16)의 공격 방식

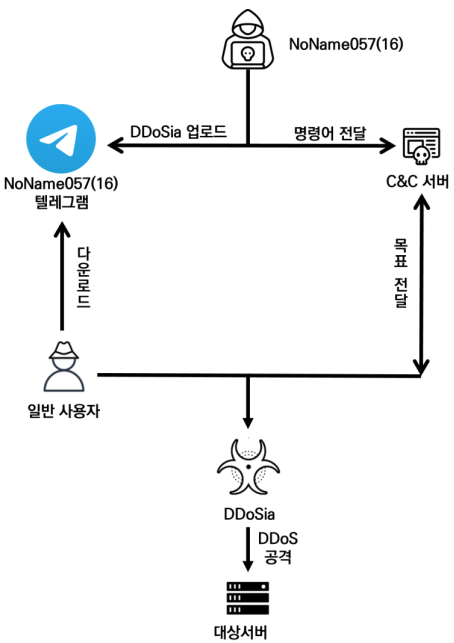

NoName057(16)은 텔레그램에서 활동하며 수만 명의 많은 구독자를 보유하 고 있는데, 소셜 미디어를 적극적으로 활용해 본인들의 활동을 알리고 공격 목 표와 진행 상황들을 실시간으로 공유하고 있습니다. 또한, 이들은 DDoSia와 같은 자동화된 DDoS Bot을 활용하고 있는데 이 Bot을 이용한다면 개인 사용 자들도 공격에 참여 할 수 있어 이들은 텔레그램을 통해 일반 사용자들까지 공 격에 동참하도록 장려하고 있습니다.

일반 사용자가 NoName057(16)의 텔레그램 채널에서 DDoSia를 다운로드 받고 client_id.txt를 동일한 경로에 두고 실행하는 방식으로 동작합니다. DDoSia가 실행되면 인증과정을 거친 후 공격 대상 목록을 전달받고 공격을 수행하게 됩니다.

공격흐름도

친러시아 성향 핵티비스트 그룹 NoName057(16)이 지난 11월 4일부터 우리나라의 주요 정부 기관을 공격했으며, 몇몇은 일시적인 접속 장애를 겪었습니다. 이들은 텔레그램을 통해서 자동화된 DDoS 공격 툴인 DDoSia와 같은 DDoSBot을 공유하며, 공격을 홍보 하고 일반 사용자들도 공격에 동참하도록 장려했고, 공격에 동참한 일반 사용자들에게 공격 대상 사이트들을 명령어로 전달해 공격을 수행합니다.

DDoS에 대한 보안 권장 사항

• 일반적이지 않은 네트워크 통신량 제한 등

• DDoS 방어서비스 이용

• DDoS 등 사이버 공격 대비 홈페이지 및 주요 시스템에 대한 모니터링 및 보안 강화

• 네트워크 서비스 장애 대비 중요 파일 및 문서 등 네트워크와 분리된 정기적인 오프라인 백업 권고

[출처 : 한국재정정보원]

'보안뉴스' 카테고리의 다른 글

| "챗GPT4.0 무료"... 신종 랜섬웨어 등장 (0) | 2025.01.20 |

|---|---|

| [CES 2025] 한국의 '혁신 떡잎' 가능성 보여줬다 (1) | 2025.01.13 |

| '10자년 문제 5분만에 계산' 양자컴퓨터, 철옹성 비트코인 뚫을까 (0) | 2025.01.13 |

| [2025년 보안 핫 키워드-2] SW 공급망 보안 위협 심화 (1) | 2025.01.02 |

| [2025년 보안 핫 키워드-1] 제로트러스트 2.0 시대 본격화 (1) | 2025.01.02 |