AhnLab EDR은 엔드포인트 영역에 대한 지속적인 모니터링을 통해 진일보한 위협 관리를 제공하는 차세대 엔드포인트 위협 탐지 및 대응(Endpoint Detection & Response) 솔루션입니다. 최고의 엔드포인트 보안 기업의 30년 악성코드 분석 기술이 응축된 AhnLab EDR은 엔드포인트 위협 가시성 기반의 더욱 강력한 위협 대응력 확보에 기여합니다. 위협 정보 수집. 분석 및 대응 관점의 변화가 반영된 EDR(Endpoint Detection & Response)은 안랩의 독자적인 분석 기술과 마이터 어택(MITRE ATT&CK) 프레임워크가 적용되어 AhnLab EPP를 기반으로 다양한 보안 기능 연계를 통해 엔드포인트 위협 가시성을 확장하여 실질적인 위협 대응을 제공합니다. AhnLab EDR은 독자적인 행위 분석 엔진인 MDP 엔진을 통해 엔드포인트의 실제 OS 상에서 모든 행위 정보를 수집 및 분석합니다. 다양한 관리 기능을 통해 기업 및 기관의 환경에 따라 주도적이며 능동적인 위협 대응이 가능합니다.

특장점

위협 탐지 고도화 및 정밀한 위협 가시성을 통한 보안 사각지대 해소

- 독자적인 MDP 행위 분석 엔진(V3 연동)을 통해 모든 엔드포인트 행위 정보 수집

- 마이터 어택(MITRE ATT&CK) 프레임워크 기반의 탐지 기법으로 알려지지 않은 행위 탐지

- 위협 이벤트 타임라인 분석으로 공격 흐름 전반에 대한 이해 제공

- 위협 유형, 유입 경로, 행위, 연관 관계, 위험도, 마이터 어택(MITRE ATT&CK) 정보, 인증서 정보, 위협 정보 링크, 머신러닝 기반의 신뢰도 등 상세한 위협 정보 및 대응 조치 제공

차세대 엔드포인트 보안 플랫폼 기반의 강력한 위협 대응

- AhnLab EPP를 기반으로 다양한 엔드포인트 보안 솔루션의 연계 정책 설정. 조치 가능

- 제3자 솔루션관의 유연한 연동을 통한 위협 인텔리전스 강화

- 실시간 엔드포인트 파일 수집 및 검색, AhnReport/Artifact 수집

- 온디맨드(On-Demand) 검사를 통한 의심 프로세스 검사

주요 기능

수집

- 파일 생성/수정/삭제 정보 수집

- 레지스트리 생성/삭제/수정된 정보 수집

- 네트워크(IP/URL) 접속 정보 프로세스(PID/PPID) 정보 수집

탐지

- IOC(STIX), YARA 기반 탐지

- 악성코드 탐지 시 Alert 제공

분석

- 특정 파일에 대한 전수 검사

- 다양한 파일 정보 검색 조건

- Unknown/Known/사용자 정의 탐지 대상 파일에 대한 정보 제공(연계 및 타임라인 다이어그램 제공)

- 연계 규칙을 통해 탐지된 이벤트에 대한 관리자 알림, 메일 발송

- 의심 단말 분석을 위한 덤프(Dump) 파일 정보 제공

- 의삼 단말에 대한 특정 아티팩트(Artifacts) 수집

- 특정/의심 프로세스에 대한 온디맨드(On-Demand) 검사

대응

- 의심 단말에 대한 네트워크 격리

- 의심 파일 수집 및 검색

- 특정 IP/URL에 대한 네트워크 차단

- IOC 정보를 STIX 포맷으로 Input/Output 가능

- 위험 그룹을 별도 가상 그룹으로 관리 가능

- 네트워크 공유 폴더 정보의 수집 및 해제

- 관리자 지정 악성코드 검사

관리

- 관리자 로그인 시 OTP 기능

- 원격에서 에이전트 패치 기능

- 관리자별 권한 생성 기능

- 관리자 행위에 대한 Audit 기능

- 공지사항 기능

- 서버별 운영 상태 및 에이전트별 운영 상태 모니터링

보고서

- 사용자 정의 보고서 생성 기능

- CSV, XLS, PDF 등 다양한 포맷으로 출력 가능

- 관리자 지정 대시보드 생성 기능

기타

- 이중화 구성 지원

- Syslog 및 SNMP 연동 기능

- Open API 정보

도입 효과

AhnLab EDR의 차별적인 위협 가시성을 기반으로 위협의 잠복기(dwell time)를 최소화하여 신속한 대응이 가능하며, 알려지지 않은 위협에도 사전에 대응할 수 있습니다.

실질적인 엔드포인트 위협 요인 파익 및 정보 수집

- OS 기반으로 실제 엔드포인트 시스템의 모든 행위 정보를 수집. 저장

- 프로세스, 파일, 레지스트리, 네트워크, 시스템 등에 대한 행위 정보 수집

- 독자적인 행위 분석 엔진(MDP 엔진)을 통한 위협 분석 및 이벤트 타임라인 분석

가시성(Visibility) 기반으로 알려지지 않은 위협까지 대응

- 직관적인 연관 관계 다이어그램, 공격 흐름도를 통해 신속한 위협 파악 및 최적화된 대응 가능

- 위협의 종류, 유입 경로, 주요 행위, 연관 관계, 위험도, MITRE ATT&CK 정보, 인증서 정보, 위협 정보 링크 등 위협에 대한 상세하고 전반적인 인사이트 제공

- 아티팩트를 기반으로 의심스러운 행위애 대한 타임라인 다이어그램 제시

- 위험도 및 행위 유형에 따라 파일의 의심스러운 행위 상세 정보 확인 및 관리 가능 - 랜섬웨어 유사 행위, 인젝션, 네트워크 접속, 시스템 설정 변경, 권한 상승, 파일리스(Fileless) 등

주도적 보안 운영 및 능동족 위협 대응 가능

- 에이전트, 파일, 행위 등 정보 단위로 상세한 조건별 검색 및 조회 가능

- IOC(보안 침해 지표) 및 Yara를 통한 탐지 지원

- 위협 탐지 시 즉각적인 대응 가능 - 네트워크차단, 프로세스 종료, 파일 수집/검색 등

- 사용자(보안 관리자) 정의 보고서 생성 - CSV, XLS, PDF 등 다양한 포맷 제공

- 온디맨드(On-Demand) 검사를 통한 의심 프로세스 검사

- 워크플로우(workflow)를 통한 의심스러운 파일 관리: 미확인, 보류, 확인 완료, 예외 처리 등

엔드포인트 보안 플랫폼 기반의 통합 운영 및 위협 대응 자동화

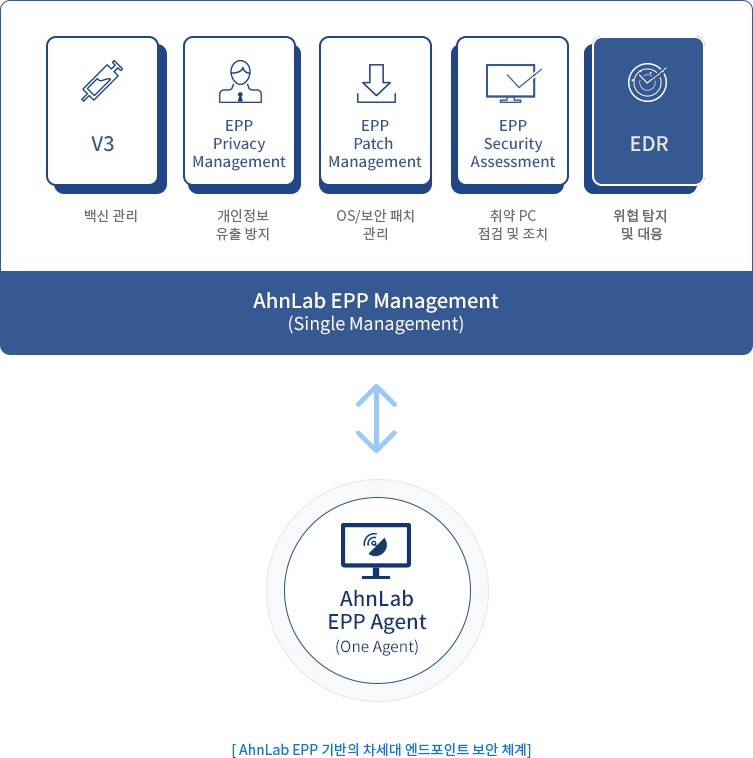

- AhnLab EPP 기반의 차세대 엔드포인트 보안 체계 구현

- 다양한 엔드포인트 보안 솔루션 연계를 통한 정책 설정을 통해 유기적인 위협 대응 및 조치 가능

- 확장된 엔드포인트 가시성을 통한 위협 탐지 및 대응 소요 시간 최소화

- AhnLab EPP Management의 웹 기반 관리 콘솔을 통해 통합 모니터링 및 관리

- 단일 매니지먼트(Single Management), 단일 에이전트(One Agent) 기반의 효율적인 보안 운영 및 관리

사용 환경

AhnLab EDR 에이전트 설치 환경

운영체제

- Windows XP SP3 / Vista / 7 / 8(8.1) / 10

- Windows Server 2003 SP1(R2 포함)

- Windows Server 2008(R2 포함) / 2012(R2 포함)

- Windows Server 2016 / 2019

*상기 OS의 64 bit 호환 모드 지원

관리 콘솔(AhnLab EPP Management) 운영 환경

웹 브라우저

- Internet Explorer 11 이상

- Chrome 최신 버전

'AhnLab 안랩 > Endpoint Detection & Response' 카테고리의 다른 글

| AhnLab EPP (0) | 2020.09.25 |

|---|